Beschreibung

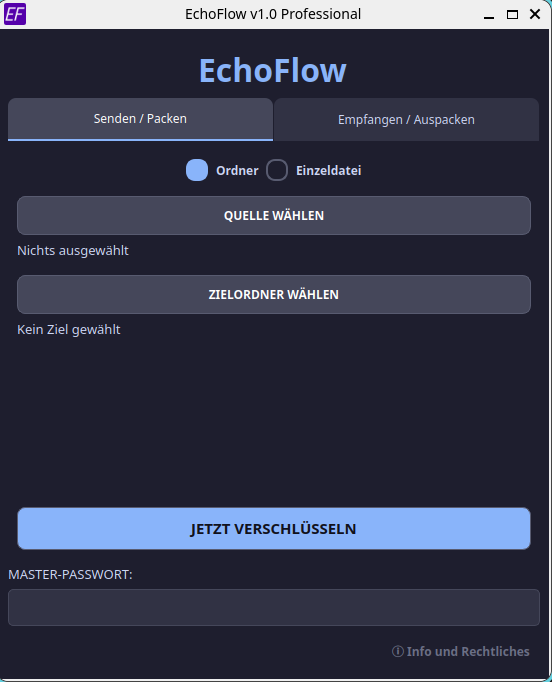

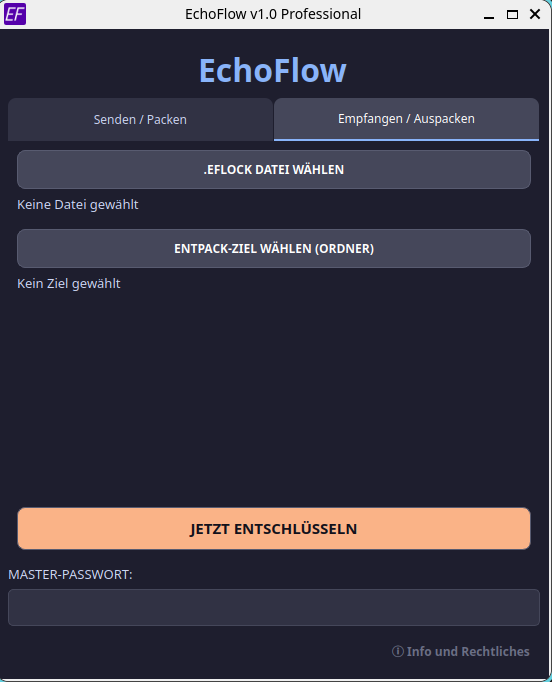

EchoFlow: Digitale Souveränität für Ihre sensiblen Projektdaten

Maximale Sicherheit durch lokale Hardware-Bindung – Ohne Cloud-Zwang, ohne Drittanbieter.

In einer Zeit, in der Datenlecks und Cloud-Abhängigkeiten zunehmen, bietet EchoFlow eine radikal lokale Lösung zur Sicherung Ihrer geschäftskritischen Dateien. Entwickelt für Unternehmen, die volle Kontrolle über ihre kryptografischen Schlüssel benötigen, kombiniert EchoFlow modernste AES-256-Verschlüsselung mit einer strikten Hardware-Identifikation (HWID).

Warum EchoFlow?

-

Hardware-versiegelte Lizenzen: Jede Installation ist fest an das jeweilige Endgerät gebunden. Ein Diebstahl der Software oder der Lizenzschlüssel ist zwecklos, da EchoFlow nur auf der autorisierten Hardware operiert.

-

Industriestandard: Wir nutzen

Argon2zur Schlüsselableitung undAES-GCMzur Verschlüsselung – Verfahren, die weltweit für höchste Sicherheitsansprüche zertifiziert sind. -

Keine Hintertüren: Die gesamte Logik läuft lokal. Es findet keine Kommunikation mit externen Servern statt.

Ein Wort zur Transparenz: Warum unsere Software nicht „signiert“ ist

Beim Ausführen der Windows-Version (.exe) kann es zu einem Warnhinweis des Windows Defenders („SmartScreen“) kommen. Viele Softwarehersteller erkaufen sich das Verschwinden dieser Meldung durch teure CA-Zertifikate (EV-Zertifikate), die jährlich hohe Summen kosten.

Wir haben uns bewusst gegen diese Zertifizierung entschieden – aus drei guten Gründen:

-

Kosteneffizienz für Sie: Wir investieren unsere Ressourcen in die Sicherheit und Weiterentwicklung des Codes, statt jährlich hunderte Euro an Zertifizierungsstellen abzuführen. Diesen Preisvorteil geben wir direkt an unsere Kunden weiter.

-

Unabhängigkeit & Integrität: Ein Zertifikat bestätigt lediglich, dass eine Firma Geld bezahlt hat – es sagt nichts über die Qualität des Codes aus. Durch den Einsatz von PyArmor ist der Code gegen unbefugte Modifikationen (Injection) geschützt. Dass moderne Scanner dies erkennen und als „unbekannt“ oder „verschlüsselt“ einstufen, ist ein Beleg für die Wirksamkeit unseres Manipulationsschutzes.

-

Manuelle Prüfung bevorzugt: In professionellen IT-Umgebungen werden Programme ohnehin durch Administratoren geprüft und freigegeben. Wir liefern Ihnen auf Anfrage gerne die SHA-256 Prüfsumme (Hash) der Datei, damit Ihre IT-Abteilung die Integrität der Software zweifelsfrei verifizieren kann.

So setzen Sie EchoFlow in Ihrem Unternehmen ein:

-

Deployment: Sie erhalten die ausführbare Datei für Windows oder Linux.

-

Aktivierung: Nach dem ersten Start übermitteln Sie uns die generierte Hardware-ID.

-

Versiegelung: Wir erstellen Ihren individuellen Lizenzkey, der ausschließlich auf diesem System funktioniert.

Rezensionen

Es gibt noch keine Rezensionen.